Секое претпријатие може да се најде на мета на интернет криминалци кои се обидуваат да се инфилтрираат во нашите компјутерски системи. Притоа користат различни сајбер алатки, а често е само прашање на време кога одбраната ќе попушти и ќе се соочиме со огромни трошоци, прекин на работењето или нешто уште полошо. Но, често ваквите, понекогаш и не многу софистицирани напади, може да се избегнат или барем значително да се ограничат.

Во духот на претходно напишаното, за вас подготвивме малку поинаков календар до Нова година – 31 точка, низ кои треба да поминете до крајот на годината и редовно да ги обновувате. За вработените, директорите, сопствениците, надворешните соработници и добавувачите и партнерите. Не само за ИТ-одделот.

Ден 1: Овозможете двостепена автентикација (2FA)

Прочитај повеќе

Сајбер-напади: Нема цена за која хакерите сигурно ќе ги вратат податоците

Дури и најнапредните безбедносни системи може да бидат компромитирани ако вработените не се доволно обучени за препознавање сајбер-закани.

29.10.2024

Балкански шпион 2.0: Како сајбер-заканите го освојуваат регионот

Секој ден некое претпријатие некаде губи најмалку 50.000 евра.

29.10.2024

Сајбер стрес-тестот на ЕЦБ откри безбедносни проблеми кај банките

Некои од банките соочија со позначајни проблеми, како што е премногу долго време за да се активираат системите.

23.07.2024

Македонските институции се лесен хакерски плен, државата мирува

Прецизното одбројување на пријавените инциденти може да биде предизвик.

21.03.2024

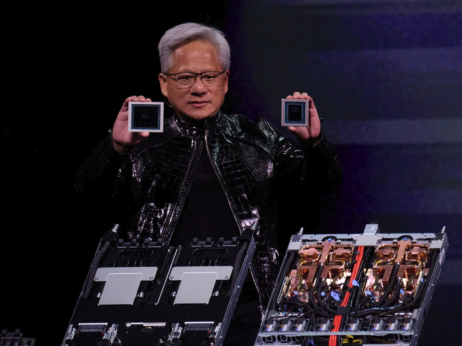

„Опен еј-ај“ работи со војската на САД на алатки за сајбер-безбедност

Се работи на софтвер што автоматски ќе ги поправа пропустите и ќе ја брани инфраструктурата од сајбер-напади.

17.01.2024

Станува збор за дополнителен слој на заштита кој покрај лозинката бара и друга форма на проверка на идентитетот, како што е код преку апликација, СМС порака или биометриски податоци. Со оваа мерка, напаѓачите, дури и ако ја добијат лозинката, без вториот автентикациски фактор не можат да пристапат до сметката.

Ден 2: Направете преглед на лозинките

Прегледот на лозинките на вработените вклучува и поттикнување на користење на управувачи на лозинки, кои овозможуваат создавање и чување на комплексни лозинки. Така се намалува ризикот од повторување на лозинките, што е еден од најголемите безбедносни проблеми.

Ден 3: Ажурирајте го целиот софтвер и системите

Неажурираните системи често се мета на напади, бидејќи напаѓачите ги искористуваат познатите слабости. Редовните ажурирања обезбедуваат дека овие слабости се отстранети.

Ден 4: Воспоставете план за одговор на инциденти

Планот за одговор на инциденти е стратешки документ кој ги утврдува чекорите што треба да ги преземе претпријатието во случај на сајбер напад.

Ден 5: Резервни копии на клучните податоци

Резервните копии треба да се чуваат на безбедна, оддалечена локација, како што е облак или физички медиум кој не е поврзан со мрежата, за да ги заштитите од „рансомвер“ (англ. ransomware) напади.

Ден 6: Заштитете ја Wi-Fi мрежата

Wi-Fi мрежите често се мета на напади, особено ако не се соодветно заштитени. Исто така, редовно проверувајте кој е поврзан на мрежата и оневозможете неовластен пристап.

Ден 7: Проверете го заштитниот ѕид (firewall)

Покрај физичките заштитни ѕидови на мрежно ниво, размислете и за софтверска заштита на поединечните уреди за дополнителен слој на безбедност.

Ден 8: Овозможете шифрирање на податоците

Исто така, осигурајте се дека клучевите за шифрирање се безбедно чувани, бидејќи губењето на овие клучеви значи и губење на пристапот до податоците.

Ден 9: Заштитете ги серверите за е-пошта

Воспоставете заштитни филтри за блокирање на несакана пошта, препознавање на лажни пораки и спречување на пристап до злонамерни врски.

Ден 10: Следете ги безбедносните закани во реално време

За поголема ефикасност, интегрирајте ги овие алатки со вашиот тим за одговор и плановите за инциденти.

OpenAI

OpenAI

Ден 11: Направете анализа на слабостите

Анализата на слабостите е процес со кој се идентификуваат и отстрануваат безбедносните дупки во вашите системи. Препорачливо е анализите да се вршат редовно, особено по поголеми ажурирања или промени во системите.

Ден 12: Воведете пристап заснован на улоги (RBAC)

Пристапот заснован на улоги (RBAC) обезбедува дека вработените имаат пристап само до оние системи што им се потребни за нивната работа.

Ден 13: Спроведете обука за препознавање на „фишинг“ (phishing)

Важно е обуката да вклучува и практични примери и симулации, бидејќи вработените преку искуства полесно учат како правилно да реагираат.

Ден 14: Воспоставете систем за пријавување на сомнителни активности

Важно е и редовно да ги потсетувате вработените на важноста на пријавувањето, бидејќи брзата реакција може да го спречи ширењето на нападот.

Ден 15: Идентификувајте и заштитете ги личните уреди

Воспоставете јасна политика која ги утврдува минималните безбедносни барања, како што се шифрирање, користење на антивирус софтвер и двостепена автентикација.

Ден 16: Прегледајте ги безбедносните барања за добавувачите

Барајте од добавувачите да користат заштитени комуникациски канали, да шифрираат чувствителни податоци и редовно да вршат анализи на слабостите.

Ден 17: Спроведете симулација на сајбер напад

Симулацијата на сајбер напад е клучна за проверка на подготвеноста на вашиот тим за вистински инциденти. Со тестирање, како што е симулација на „фишинг“ или симулација на „рансомвер“ напад, можете да оцените колку брзо и ефикасно реагираат вработените и ИТ тимот.

Ден 18: Спроведете редовни безбедносни прегледи

Идентификувајте можни недостатоци, како што се застарени системи, неправилна употреба на податоци или несогласувања при пристапот.

Ден 19: Прегледајте ги корисничките права

Корисничките права треба редовно да се прегледуваат за да се осигури дека секој вработен има пристап само до податоците што му се потребни за неговата работа.

Ден 20: Прегледајте и ограничете го пристапот до критичните системи

Чувствителните системи и податоци треба да бидат достапни само на овластени лица.

Ден 21: Прегледајте ги безбедносните поставки на IoT уредите

Интернетот на нештата (IoT) вклучува уреди како паметни сензори, камери и други поврзани уреди кои често претставуваат слаби точки во мрежата. Проверете дали сите IoT (Internet of Things) уреди се заштитени со силни лозинки, ажуриран софтвер и ограничен пристап до мрежата.

Ден 22: Користете антивирус софтвер

Осигурајте се дека софтверот е инсталиран на сите уреди, редовно ажуриран и правилно конфигуриран за автоматско скенирање.

Ден 23: Овозможете резервни копии за работа од далечина

Работата од далечина носи дополнителни ризици за губење на податоци, па затоа е важно вработените кои работат од дома или на терен да користат резервни копии.

Ден 24: Овозможете дневнички записи за системите и мрежите

Осигурајте се дека се бележат клучни податоци, како што се кориснички најави, промени во конфигурациите и неовластени пристапи.

OpenAI

OpenAI

Ден 25: Заштитете ги мобилните уреди

Воведете решенија за управување со мобилни уреди кои овозможуваат шифрирање на податоците, далечинско бришење во случај на губење на уредот и следење на инсталираниот софтвер.

Ден 26: Овозможете автоматско заклучување на екраните

Автоматското заклучување на екраните е едноставна, но ефикасна мерка за заштита од неовластен пристап кога корисникот не е присутен.

Ден 27: Воведете редовна обука за безбедност

Користете практични работилници и интерактивни симулации за вработените подобро да разберат колку е важна нивната улога во заштитата на податоците и системите.

Ден 28: Прегледајте го вашиот план за одговор

Вашиот план за одговор на инциденти треба секогаш да биде актуелен и прилагоден на најновите закани.

Ден 29: Проверете ја усогласеноста со законодавството и регулативите

Усогласеноста со локалното и меѓународното законодавство во областа на сајбер безбедноста е клучна за избегнување на правни проблеми и казни.

Ден 30: Воспоставете план за обновување по несреќи (DRP)

Планот за обновување по несреќи (Disaster Recovery Plan – DRP) е клучен за обезбедување на континуитет на работењето во случај на поголем инцидент, како што се напади со изнудувачки софтвер, природни катастрофи или технички дефекти.

Ден 31: Прегледајте и ажурирајте ја вашата сајбер стратегија за следната година

Врз основа на анализата, подгответе стратегија за сајбер безбедност за следната година, која ќе вклучува цели, временски рамки и одговорни лица за спроведување.

.png)